En matière de cybersécurité, avoir recours à un EDR est devenu un prérequis. En effet, il s’agit d’une composante de cyberdéfense à part entière afin de protéger ses postes de travail.

Selon l’approche militaire, construire ou utiliser une capacité de cyberdéfense, c’est mobiliser des capacités connues sous le sigle OTAN « DOTMLPFI » :

Ces capacités ont pour principale plus-value d’être établie sur l’anticipation.

En effet, ces capacités de cyberdéfense s’appuient sur :

- Des sources ouvertes ou classifiées,

- Les historiques,

- Des connaissances,

- De la contextualisation (J6*),

- Le pilotage des analyses,

- Des agrégations,

- Des scripts de remédiation partielle ou systématique,

- Une expertise et participation à la définition des opérations (J5/ hot plan*) et leur mise en œuvre (J3*).

L’accent actuel est naturellement mis sur les solutions logicielles automatisée (Materiel pour le sigle OTAN), comme les sondes, les analyses, l’orchestration, etc. faisant drastiquement économiser du temps et des ressources humaines, quand cela est possible.

Ces solutions sont supposées passer l’échelle (ou scalable) et ainsi pallier aux processus longs et manuels du reverse engineering. Or le temps presse souvent en cas d’attaque ou de présumé attaque sans qu’on sache réellement la nature de l’attaque.

Ainsi se sont développées des solutions du marché dont l’objectif est d’aider les analystes qu’ils soient internes à l’entreprise ou externes (MSSP SOC, SAAS, gestion de crise, subrogation, délégation, etc.).

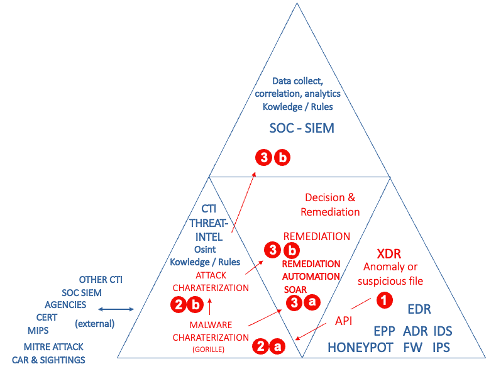

Ces solutions sont illustrées dans le diagramme du Gartner Group appelée « TRIAD ». Nous l’avons enrichi légèrement pour y inclure les autres organisations non automatisables mais indispensables au processus de cyberdéfense :

Le rôle et l’intérêt d’un EDR

Le TRIAD distingue les outils regroupés dans l’acronyme « EDR* » dont les agents installés et configurés sont en mesure d’isoler un fichier pour le présenter à d’autres outils d’analyse. Parmi ces derniers nous avons les EPP (EndPoint Protection ou AV classique par signature), les outils d’analyse comportementale basés essentiellement sur l’intelligence artificielle (IA).

Ces outils doivent faire face à la fois aux virus connus (base de signatures) et ceux inconnus, descendant de malware sophistiqué, sous forme de variant. En passant sous les radars de ces outils de détection, ces menaces s’installent sur le SI, restent endormis et s’activent selon les déclencheurs des attaquants.

La réponse à ces attaques peut se décomposer en 3 étapes : détection, caractérisation du malware, et caractérisation de l’attaque.

Détection de malware :

Par abus le langage, la détection prend le dessus sur le reste de la chaine d’analyse. Détecter est bien une nécessité qui doit s’allier à des caractérisations du malware : connaitre sa nature, son action-, son objectif technique (wiper, ransomware, data-leaks, espionnage, etc.), mais elle insuffisante. Il faut également caractériser la menace afin de garantir une protection optimale.

Caractérisation du malware :

Les outils d’analyse de malware doivent faire face à 4 techniques de protection mises en place par les attaquants : obfuscation, chiffrement auto-modification et mesures anti-debug.

Ce segment de traitement de l’incident est primordial. Il est au centre des responsabilités du CTI* pour le soutien aux analystes en cas d’attaque. Cependant, la détection et la caractérisation sont consommatrice de temps, d’argent et réduisent l’efficacité.

Caractérisation de l’attaque :

Elle repose essentiellement sur une caractérisation des malwares bien conduite, qui facilite les recherches approfondies et don une réponse à incident optimale à faible coût.

Rechercher des IOC, des corrélations ou des effets à partir d’une détection est risqué et retarde la connaissance et les moyens de réponse à incident.

Gorille comme extension de son EDR

Au-delà de l’aspect technique, il est nécessaire de réaliser, avant analyse, un débriefing sur la situation de l’attaque(s), de l’infra, des risques résiduels et d’anticiper sur les autres volets du traitement de l’incident (aspect juridique, responsabilités contractuelles, etc.). Cela consiste donc à exposer une situation et son évolution probable, c’est la tenue de situation (situational awareness).

Le marché des solutions de cyberdefense est émergeant, il tire sa légitimé à la fois de chaque moteur interne mais aussi de l’interopérabilité de plusieurs solutions formant une plateforme. Il est indispensable d’aller plus loin que les solutions classiques d’antivirus ainsi que les sondes basées sur l’IA pour se tourner vers une solution innovante : l’analyse morphologique.

En caractérisant une menace par son comportement et non seulement à partir d’une base de données de malware, l’analyse morphologique offre une précision unique sur l’identification de virus et leurs variants. Cette analyse ne nécessite pas de phase d’apprentissage et peut être matérialisée sous forme de graphes de flot de contrôle afin de visualiser précisément les souches malveillantes d’un fichier exécutable. C’est cette technologie qui est embarquée dans le moteur des solutions Gorille.

En utilisant l’analyse morphologique, Gorille Cloud a la capacité de fournir une caractérisation complète et instantanée afin d’éclairer les analystes sur l’attaque. Elle s’intègre également au sein d’une plateforme xDR* et cible les endpoints, les serveurs, mais également les fichiers entrants et la supply chain.

Adopter Gorille au sein d’une plateforme EDR, c’est se garantir d’une analyse pertinente, rapide, et dans 99% des cas, un traitement automatique de l’incident. Cela évite notamment un tuning trop contraint, faisant prendre le risque de bloquer les postes utilisateurs ou les serveurs de production sans justifier la nature de l’attaque et les répercussions.

En conclusion,

Coupler Gorille à un EDR c’est réduire ses risques et minimiser son exposition à une future sinistralité. C’est également garder une possibilité de négociation de ses primes de garantie en affichant de bonnes pratiques avec un outil de rupture.

L’usage de Gorille agit sur les quatre mécanismes des risques que sont :

- les probabilités d’occurrence d’attaque, de déploiement sur le réseau et les endpoints,

- la menace déjà décrite ci-dessus qui passerait sous les radars,

- la vulnérabilité des cyberdéfenses,

les effets en terme de perte d’exploitations, de pénalités, de responsabilité civil, etc.

GLOSSAIRE :

DOTMLPFI*

Doctrine, organisation, instruction, matériels, leadership et éducation, personnel, installations et interopérabilité : L’expression renvoie à plusieurs actions distinctes (https://www.nato.int/cps/fr/natohq/official_texts_156374.htm?selectedLocale=fr)

J3*. Operation (définition des actions, leurs séquences, leurs conduites). Défini en besoin à long terme (cold plan) ou à court terme (hot plan). Voir J5.

J6*. Renseignement toutes sources confondues.

J5*. Planification court et long terme d’acquisition de capacités.

CTI*

Cyberthreat Intelligence ou Anticipation. Sources et moyens d’analyse des attaques quelques soit leur timing (tactique, operative ou stratégique).

xDR*

Regroupe les solutions dites d'(E)ndpoint (D)etection and (R)esponse sous forte d’agent installé sur le poste terminal, ainsi que d'(A)DR pour Application Detection and Response dont les plus connues sont ceux qui traitent les mails (Application) horizontales ou verticales/métiers. Ces agents scrutent les actions du binaire exécutable sur le poste et isole un fichier suspect.

Risques*

4 propriétés : menaces (malware), vulnérabilité, probabilité, effets et axe un des temps.

Tenue de situation*

Il s’agit de reporting à plusieurs fréquences de communication donnant une idée des attaques, de leurs évolutions, de l’état des systèmes de production et de soutien (SI), l’anticipation et des solutions opérationnelles palliatives.