Auteur : Jean-Yves Marion

Co-Auteur : Fabrice Sabatier

Aujourd’hui, nous commençons notre blog. Notre objectif est d’illustrer les utilisations du logiciel que nous développons à CYBER-DETECT. Les récentes attaques de LockerGoga contre Altran en France [1] et Norsk Hydro en Norvège [2] illustrent la nécessité de disposer de défenses anti-malware avancées. L’attaque en France a eu lieu en janvier et celle en Norvège en mars. Ces attaques auraient dû être stoppées. C’est pourquoi nous commençons par ce billet aujourd’hui. En effet, le moteur de comportement GORILLE conçu par CYBER-DETECT permet de détecter LockerGoga et ses variantes sans signature.

En bref, GORILLE identifie les menaces malveillantes intégrées dans les fichiers binaires de Linux, MacOS et Windows. Pour cela, GORILLE connaît une collection de comportements malveillants. Chaque fichier binaire soumis à GORILLE est ensuite analysé et dès qu’un ensemble de comportements malveillants entre les liens est détecté, GORILLE émet une alerte. Il n’y a pas de magie derrière, juste plusieurs années de travail acharné au laboratoire d’informatique de Loria. Mais je pense que nous reviendrons dans un prochain billet sur le fonctionnement de GORILLE et pour l’instant, revenons à LockerGoga.

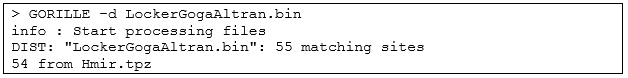

Comme le processus de recherche de GORILLE est basé sur une collection de comportements malveillants, la première question qui vient à l’esprit est de savoir si GORILLE est capable de détecter LockerGoga. GORILLE connaît environ 100 000 comportements malveillants. Et GORILLE identifie 55 comportements malveillants dans l’échantillon soumis de LockerGoga.

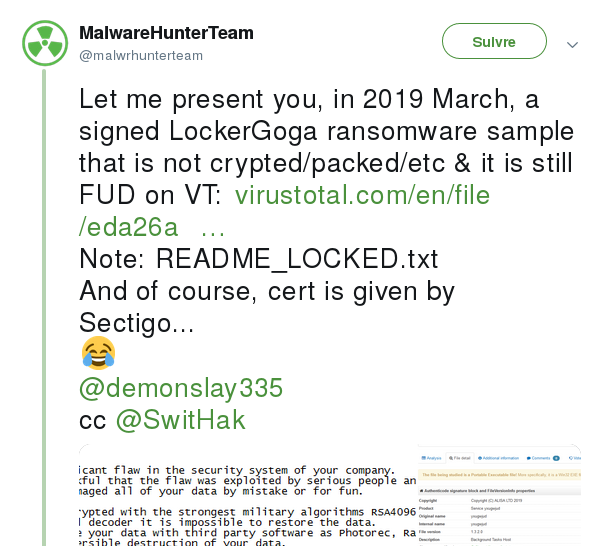

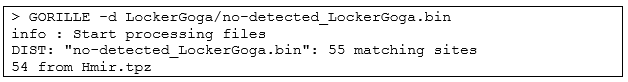

L’échantillon nommé LockerGogaAltran.bin [3] correspond au malware qui attaque Altran le 25 janvier 2019. Le 8 mars 2019, soit deux mois plus tard, MalwareHunter [4] a découvert qu’une variante de LockerGoga, que nous nommons ici no-detected_LockerGoga.bin, n’a pas été détectée par tous les produits antivirus de Virus Total [5].

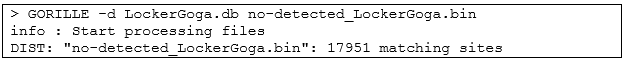

Comme nous le voyons ci-dessous, GORILLE détecte 55 comportements malveillants dans l’échantillon encore non détecté de LockerGoga, qui sont identiques à ceux identifiés précédemment ! L’avancée technologique de GORILLE permet d’arrêter des variantes de menaces inconnues.

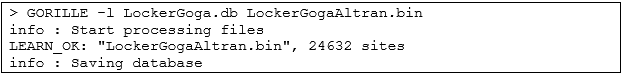

En fait, nous pouvons jouer avec GORILLE un peu plus. En effet, GORILLE est capable d’apprendre tout seul les fonctionnalités malveillantes spécifiques de LockerGoga.

GORILLE trouve 24632 sites dans LockerGoga, qui représentent 24632 comportements vus, et pas seulement des mauvais. En effet, LockerGoga incorpore, comme tout logiciel, des bibliothèques tierces provenant de Microsoft et des bibliothèques open source. Collectivement, les bibliothèques tierces indiquent également des comportements. Cela dit, nous pouvons comparer tous les comportements de LockerGogaAltran.bin, qui ont été impliqués dans l’incident d’Altran, et de LockerGoga.bin non détecté par MalwareHunter.

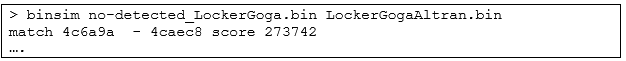

Il y a 17951 comportements communs, soit à peu près la moitié, qui sont communs aux deux échantillons. Ensuite, en utilisant notre outil binsim de la suite experte GORILLE, nous pouvons synchroniser les deux codes, c’est-à-dire trouver la correspondance entre les fonctions de LockerGogaAltran.bin et de no-detected_LockerGoga.bin. Voici un extrait de la sortie de binsim :

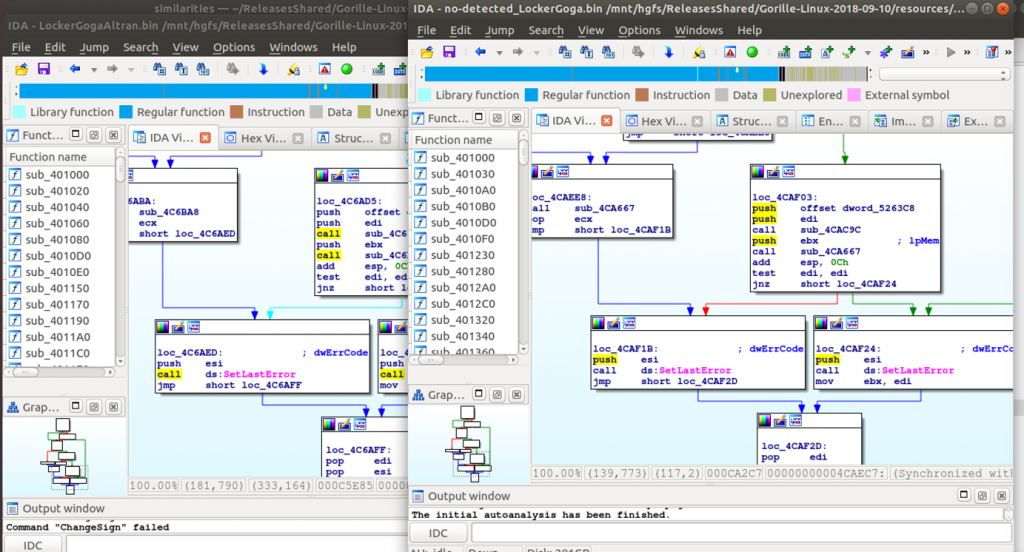

Il indique que le code de no-detected_LockerGoga.bin à l’adresse 0x4c6a9ah est très similaire à celui de l’adresse 0x4caec8h. Et ceci est confirmé par IDA comme le montre la figure ci-dessous :

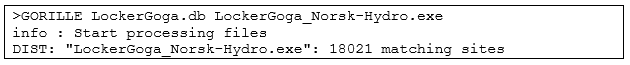

De même, GORILLE montre que l’échantillon LockerGoga_Norsk-Hydro.exe impliqué dans l’attaque de Norsk Hydro en mars 2019 présente à nouveau 50 % de comportements similaires.

La conclusion est que GORILLE aurait détecté LockerGoga_Norsk-Hydro et stoppé l’attaque, tout comme il aurait pu détecter l’attaque Altran. Quand on sait que les attaques les plus graves proviennent de menaces inconnues ou de logiciels malveillants anciens fraîchement reconditionnés, qui passent la plupart du temps inaperçus, nous avons besoin d’applications qui sortent des sentiers battus et GORILLE en est une !